Nastavení OpenVPN na Windows a Ubuntu Co, proč a jak

- 2122

- 363

- Kilián Pech

Obsah

- Rozsah a výhody OpenVPN

- Oblast aplikace

- Výhody

- Nastavení OpenVPN pod Windows

- Instalace a konfigurace části serveru

- Nastavení části klienta

- Spojení

- Nastavení OpenVPN pod Ubuntu

- Nastavení části serveru

- Nastavení části klienta

Internet je jako moře. S odeslanými údaji, jako loď během cesty, se může stát cokoli: mohou být poškozeny, potopit to tok informací nebo stát se kořistí „pirátů“. Virtuální soukromé sítě (VPN, VPN) pomáhají chránit zvláště cenná data před krádeží a ztrátami - systémy uzavřených kanálů (tunely), které jsou postaveny uvnitř jiné větší sítě. Jedním z typů VPN je OpenVPN.

Chcete se naučit, jak rychle a snadné vytvářet virtuální soukromé sítě? Pojďme si promluvit o výhodách protokolu OpenVPN, jakož i o nastavení serveru a klienta části Windows a Ubuntu, kterou vlastnil IT.

Rozsah a výhody OpenVPN

Oblast aplikace

- Vytváření zabezpečených firemních sítí. Nezáleží na vzdálenosti mezi uzly takových sítí.

- Ochrana informací v otevřených veřejných sítích.

- Připojení k internetu několika hostitelů prostřednictvím společné brány.

- Přístup k zakázaným webovým prostředkům.

Výhody

- Všechno je zdarma. Většina z nás neodmítne bezplatné Wi-Fi v kavárně nebo v parku, ale provoz přenášený takovým spojením není chráněn před zachycením. Zdarma OpenVPN jej nasměruje na uzavřený tunel, takže vaše přihlášení, hesla a další tajné informace rozhodně vedou nesprávné ruce.

- Aby byla vaše síť chráněna, nemusíte kupovat další vybavení.

- Veškerý přenášený provoz je komprimován, který poskytuje vysokou rychlost komunikace (vyšší než při použití IPSec).

- Flexibilní nastavení pro veškerou složitost umožňuje konfigurovat VPN.

- Použití několika spolehlivých šifrovacích algoritmů poskytuje velmi vysoký stupeň ochrany údajů.

- Není nutná žádná rekonfigurace nebo odpojení požárů (síťové obrazovky) a NAT (technologie pro převod IP adres v sítích TCP/IP).

- Protokol podporuje všechny hlavní operační systémy.

- Pro instalaci a nastavení softwaru nepotřebujete hluboké znalosti o síťových technologiích a dokonce i u necesonalisty to trvá několik minut.

Nastavení OpenVPN pod Windows

Instalace a konfigurace části serveru

Protože většina z nás používá Windows OS, seznámení s technologií OpenVPN začneme s ní. Stáhněte si tedy vhodnou distribuci z oficiálního webu a spusťte instalaci.

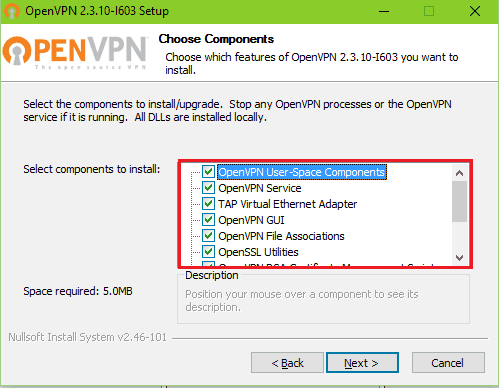

Na seznamu "Vyberte komponenty pro instalaci„(Vyberte komponenty pro instalaci) vše označte.

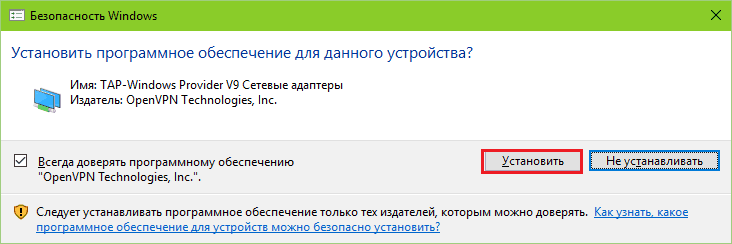

Souhlasíte s instalací ovladače adaptéru adaptéru virtuální sítě adaptér v9.

Nainstalováno? Nyní vytvoříme klíče a certifikáty VPN.

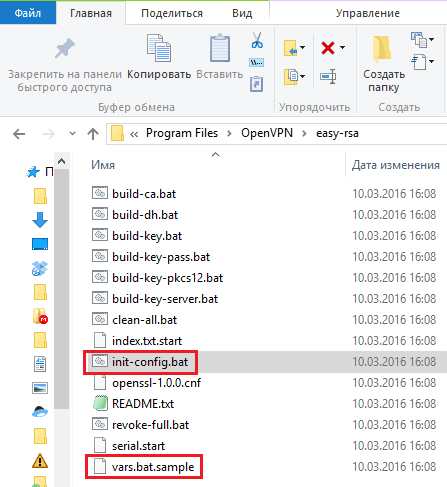

- Jdeme do katalogu ProgramFiles %/OpenVPN/Easy -RSA a spusťte soubor balíčku Init-config.Netopýr - Soubor podřídí do stejné složky Var.Netopýr.vzorek tak jako Var.Netopýr. V budoucnu balíček týmů Var.Netopýr nastaví proměnné pro generování certifikátů.

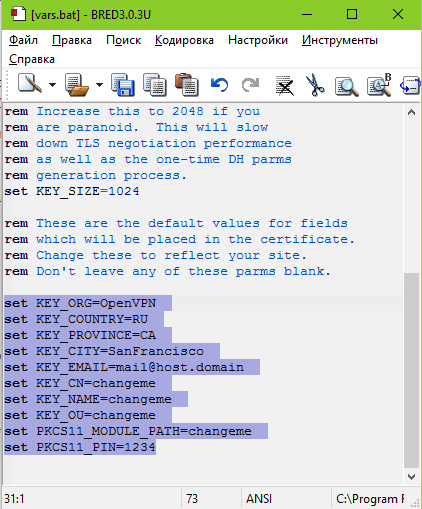

- Po vytvoření Var.Netopýr Otevřete jej notebookem a předepište jej ve vybraných řádcích (po "=") jakýchkoli dat. Udržujeme změny.

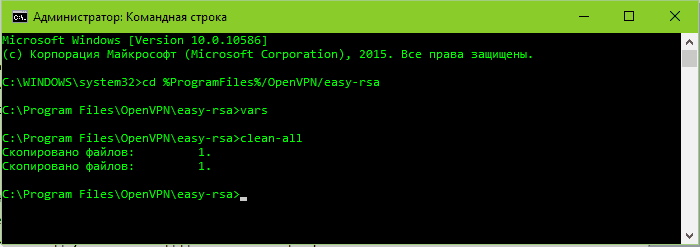

- Dále spustíme příkazový řádek ze správce a postupujeme po instrukce pro přechod v /snadné -rs (CD %Programové soubory%/OpenVPN/Snadný-RSA). Poté běžíme postupně Var.Netopýr A Čistý-Všechno.Netopýr (Načteme proměnné a odstraníme dříve vytvořené klíče).

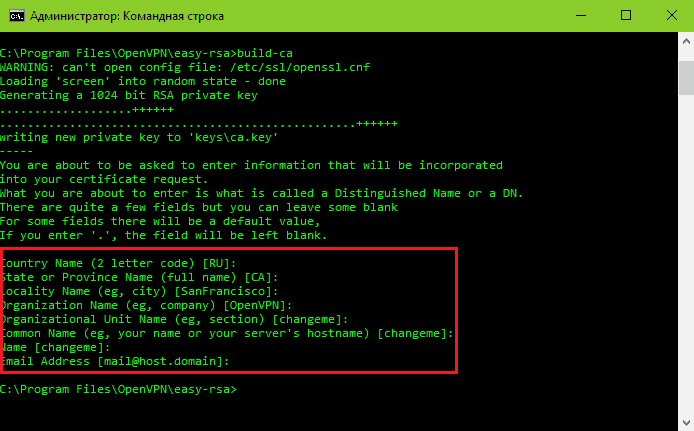

- Provádíme balíček příkazů Stavět-CA.Netopýr - Tím se vytvoří nový hlavní certifikát v katalogu ProgramFiles %/OpenVPN/Easy -RSA/Keys. Vyplňte data o názvu organizace a tak dále, která je šířena na snímku obrazovky s rámcem, není nutné - stačí stisknout klávesu Enter.

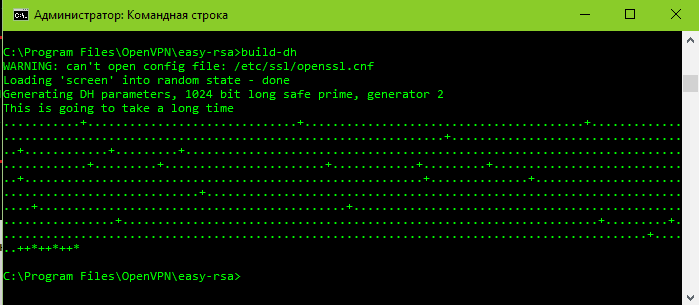

- Zahájení Stavět-Dh.Netopýr - To vytváříme klíč diffe Helmana. Soubor se objeví ve složce /klíče DH1024.PEM.

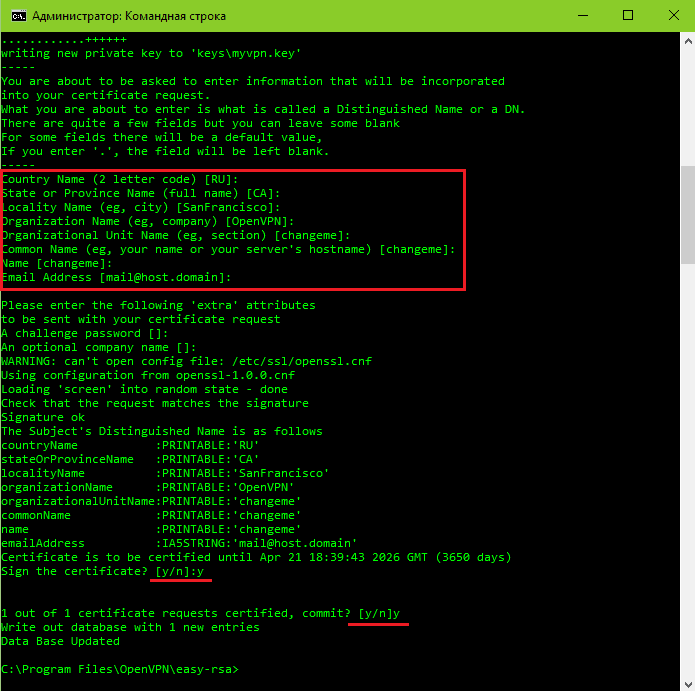

- Klíč serveru zase: Postupujte podle pokynů Stavět-Klíč-Server Myvpn ("MyVPN" je název serveru, můžete určit jakoukoli jinou). Bloc otázek Počínaje „názvem země“, chybí nám a stiskněte Enter. V posledních dvou otázkách - „Podepište certifikát?"A další, odpovíme" Y ".

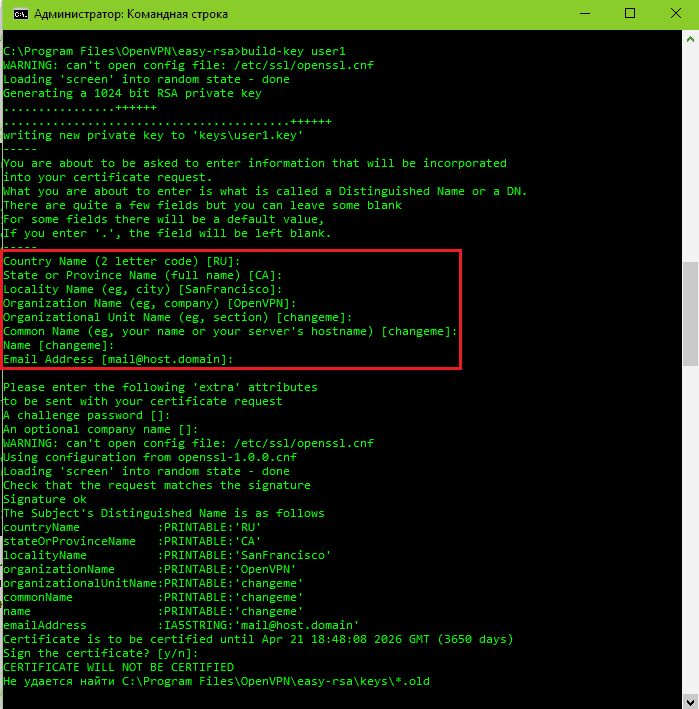

- Dále musíme získat klíč klienta: Provádíme Stavět-Klíč Uživatel1 (User1 - jméno klienta, můžete nahradit další). Pokud existuje několik klientských počítačů, opakujeme operaci pro všechny, nezapomeneme změnit jméno. Blok kroužil rámem, jako předtím, slečno.

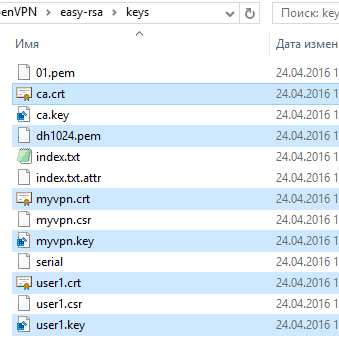

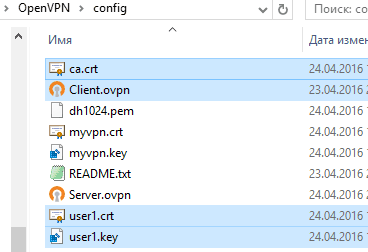

- Dále zkopírujeme ze složky /Snadný-RSA/Klíče PROTI /OpenVPN/Konfigurace Následující soubory: DH1024.PEM, CA.CRT myVpn.CRT, Myvpn.Klíč, Uživatel1.Klíč, Uživatel1.CRT. Poslední čtyři lze nazvat jiným způsobem. Proč si myslím, že je to jasné.

- Dále ve stejné složce vytvoříme konfigurační soubor serveru. Zkopírujeme níže uvedené směrnice do notebooku a v případě potřeby změníme své parametry na naše. Uložíme dokument s příponou .OVPN a jméno "Server".

# Rozhraní (L3-tunel)

Dev tun

# VPN pracovní protokol

Proto udp

# Použitý port (můžete zadat libovolný zdarma)

Port 1234

# Seznam certifikátů a klíčů (věnujte pozornost jmenům)

Ca ca.CRT

Cert MyVPN.CRT

Klíč myvpn.Klíč

DH DH1024.PEM

# Typ šifrování dat

CIPHER AES-256-CBC

# Zdůrazněte rozsah IP adres

Server 10.10.10.0 255.255.255.0

# Vypálení úrovně informací

Sloveso 3

# Používáme kompresi

Comp-lzo

Přetrvávající klíč

Přetrvávající tun

MSSFIX

# Nastavte maximální počet opakovaných událostí

Mute 25

# Počet současně propojených zákazníků (5)

Max-Clients 5

# Life Life Client Session

KeepAlive 10 120

# Viditelnost navzájem klienty (povoleno)

Klient-klient

# Identifikujte každého uživatele 1 adresu

Topologická podsíť

# Nastavte zpoždění před přidáním trasy

Zpoždění trasy

#Indikujte, pokud chceme poskytnout internet. Adresy DNS píšeme ty, které jsou uvedeny v nastavení připojení k internetu.

Stiskněte „přesměrovadlo def1“

Push "dhcp-option dns x.X.X.X "

Push "dhcp-option dns x.X.X.X "

Kromě toho si přečtěte směrnice konfigurace serveru Tady.

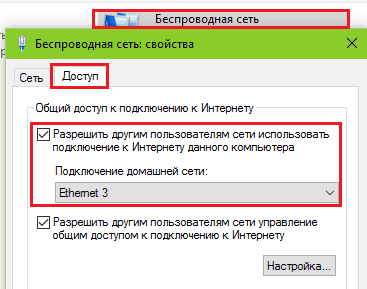

Dále, abychom distribuovali internet, jdeme do katalogu Network Connection, otevřeme vlastnosti rozhraní, které se dívá do globální sítě, přejděte na kartu “Přístup", dejte známku naproti"Umožněte ostatním uživatelům používat toto připojení .. „A vybereme virtuální adaptér V9 TAP -Windows ze seznamu - v mé mysli je to Ethernet 3.

- Vytvořte konfigurační soubor klienta. Zkopírujte další text do notebooku a uložte dokument rozšířením .OVPN pod názvem „Klient“.

Klient

Dev tun

Proto udp

# IP nebo název domény serveru VPN a připojení.

Vzdálené x.X.X.X 1234

Ca ca.CRT

Uživatel Cert1.CRT

Klíčový uživatel1.Klíč

CIPHER AES-256-CBC

Comp-lzo

Přetrvávající klíč

Přetrvávající tun

Sloveso 3

Další směrnice o konfiguraci klienta Viz Tady.

Nastavení části klienta

Nainstalujte aplikaci do klientského počítače. Dále přejděte na server, otevřete katalog ProgramFiles %/OpenVPN/Config a zkopírujte soubory odtud CA.CRT, klient.OVPN, User1.CRT, Uživatel1.Klíč ve složce sítě nebo na USB Flash Drive. Přeneseme je do podobné složky klientského počítače.

Spojení

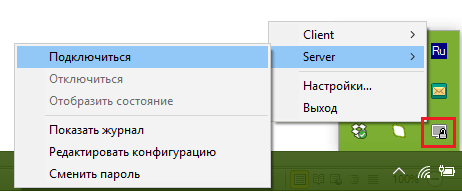

Chcete -li server spustit, klikněte na štítek „OpenVPN GUI“ na ploše. V triu se objeví šedá ikona. Klikněte na na něj pravým tlačítkem myši, vyberte příkazovou nabídku “Server" A "Připojit".

S úspěšným připojením ikona změní barvu na zelenou. S neúspěšnou, klikněte na nabídku “Zobrazit časopis": Uvede to chybu.

Připojení klienta se provádí stejným způsobem, pouze místo “Server„Vyberte si v nabídce“Klient".

Nastavení OpenVPN pod Ubuntu

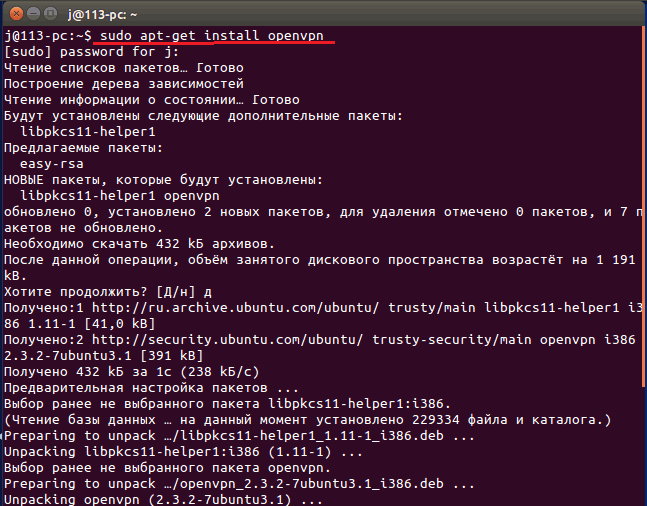

Začínáme skutečností, že stejně jako na Windows nainstalujeme balíček OpenVPN na serverové a klientské stroje. Směrnice instalace verze konzoly prostřednictvím terminálu je následující: Sudo apt-get install openvpn. Pokud je to žádoucí, můžete nainstalovat grafické verze balíčků z Ubuntu Application Center.

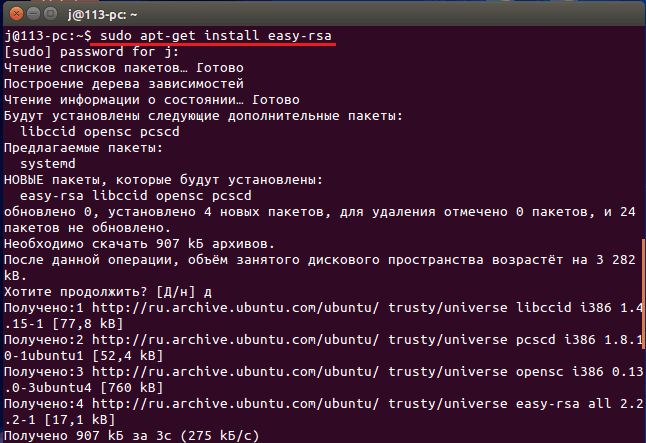

Nejdůležitější komponentou je však modul Easy-RSA, který je navržen tak, aby generoval certifikáty a klíče, není součástí linux-display. Bude muset být nainstalován samostatně a po dokončení příkazu: Sudo Apt-Dostat Nainstalujte Snadný-RSA.

Nastavení části serveru

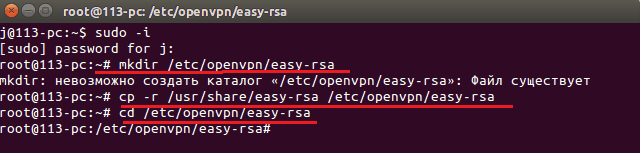

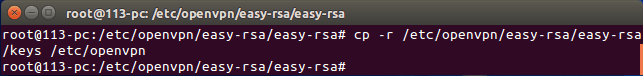

- Po instalaci programu a dalšího modulu vytvoříme katalog “Snadné -rs"Ve složce /etc /openvpn: Sudo mkdir/etc/openvpn/easy -rsa. Zkopírujte obsah z instalačního místa: CP -R/usr/Share/Easy -rs/Etc/OpenVPN/EASS -RSA.

- Dále přejděte do nového katalogu: CD/ETC/OpenVPN/snadné -rs/ a začněte vytvářet certifikáty a klíče.

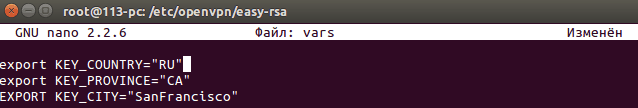

- Otevřete variabilní soubory VARS pomocí editoru konzoly Nano (Analogue Vars.Netopýr ve Windows) a importujte do něj stejná data jako v VARS.Netopýr, se změněnými hodnotami:

Key_country = ru

Key_Provincy = ca

Key_city = Sanfrancisco

Key_org = openvpn

Key_email = poš[email protected]éna

Key_cn = changeme

Key_name = changeme

Key_ou = changeme

Pkcs11_module_path = changeme

PKCS11_PIN = 1234

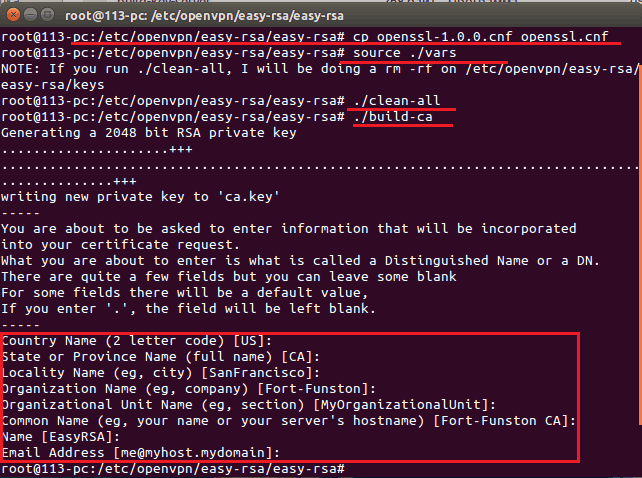

- Zkopírujte kryptografický balíček OpenSSL: Cp OpenSSL-1.0.0.CNF OpenSL.CNF.

- Stáhneme proměnné z VARS: Zdroj ./Var.

- Smazat dříve vytvořená data: ./Čistý-Všechno.

- Vytváříme nový hlavní certifikát: ./Stavět-Ca. Blok otázek v rámci nám chybí.

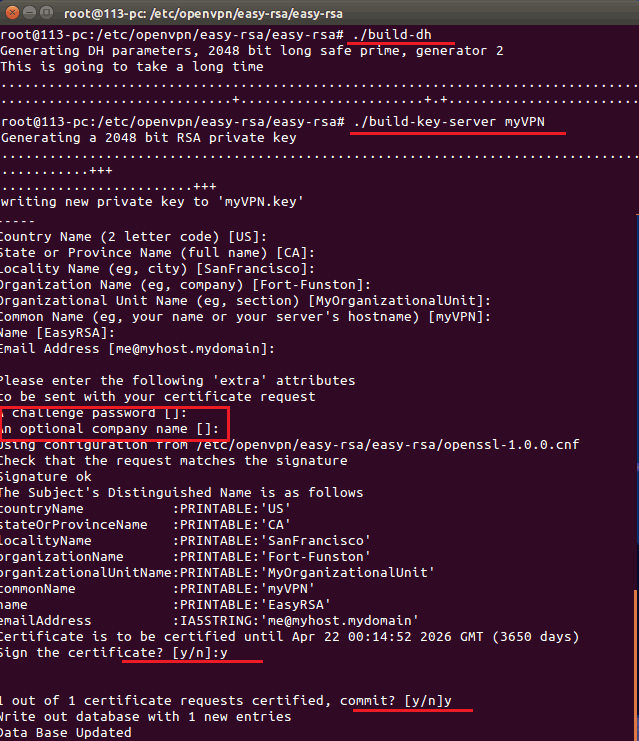

- Následující - klíč Diffe Helman: ./Stavět-Dh.

- Za ním je server Certifikát: ./Stavět-Klíč-Server Myvpn (Myvpn, jak si pamatujete, je jméno, můžete mít jiné). Projdeme vyhrazený blok (je snížen na snímku obrazovky), odpovídáme na poslední 2 otázky „Y“.

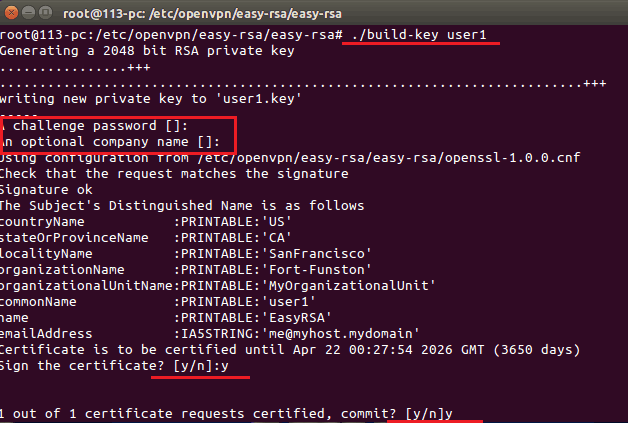

- Naposledy vytvoříme klientský certifikát: ./Stavět-Klíč Uživatel1 (Místo "user1" můžete přijít s jiným jménem). Zároveň nám opět chybí blok přidělený na screening a odpověděl „y“ na poslední dvě otázky.

Všechny vytvořené klíče a certifikáty jsou zachovány v subkatálu /atd/OpenVPN/Snadný-RSA/Klíče. Přesuneme je do složky /OpenVPN: CP -R/ETC/OpenVPN/Easy -rs/Keys/Etc/OpenVPN.

V závěrečné fázi vytvoříme konfigurační soubor serveru ve složce /etc /openVPN: Nano /atd/OpenVPN/Server.Conf a vyplňte jej stejným způsobem jako vyplnění podobného dokumentu na Windows. Jediný rozdíl jsou jiné způsoby:

Ca/etc/openvpn/klávesy/ca.CRT

DH/ETC/OpenVPN/Keys/DH2048.PEM

CERT/ETC/OpenVPN/KEYS/MYVPN.CRT

Key/Etc/OpenVPN/KEYS/MYVPN.Klíč

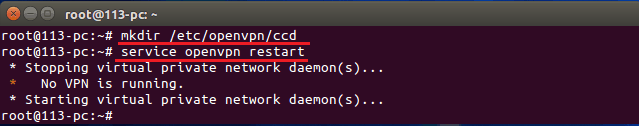

Nakonec vytvoříme katalog pro konfiguraci klientských strojů: mkdir/etc/openvpn/ccd, A Spustíme server: Služba OpenVPN Start.

Pokud server nezačne, pravděpodobně se v konfiguraci provede chyba. Informace o problému lze zobrazit v dokumentu/var/log/openVPN.Přihlaste se s příkazem Tail -f/var/log/openvpn.log.

Nastavení části klienta

Po instalaci aplikace na klientský počítač přeneseme klíč a certifikáty generované na serveru na serveru a vytvoříme konfiguraci.

Klíčové a certifikáty - Ca.CRT, Uživatel1.CRT A Uživatel1.Klíč, jsou ve složce/etc/openvpn/klávesy. Zkopírujte je na jednotku USB flash a vložte je do stejnojmenné složky do počítače klienta.

Konfigurační soubor je vytvořen pomocí Nano: Nano/etc/openvpn/klient.Conf, a vyplňte model Windows. Nezapomeňte předepsat správné způsoby:

Ca/etc/openvpn/klávesy/ca.CRT

DH/ETC/OpenVPN/Keys/DH2048.PEM

CERT/ETC/OpenVPN/Kláves/User1.CRT

Key/Etc/OpenVPN/Keys/User1.Klíč

Vše je připraveno. Pro připojení k serveru používáme stejný příkaz: Služba OpenVPN Start.

***

Ukázalo se, že instrukce je dlouhá, ale ve skutečnosti výkon těchto akcí trvá 5-10 minut. Podrobnější informace o práci s OpenVPN jsou v sekci “Dokumentace„Oficiální web aplikace. Zkuste a uspějete!

- « Nebylo možné vytvořit připojení Skype, jak se zbavit chyby

- Co jsou hashtagy? Jak a kde je použít? »