Vpnfilter - příčiny a metody odstranění viru

- 1493

- 412

- Mgr. Rastislav Zouhar

Nový škodlivý program, známý jako Microtic VPNFILTER, nedávno identifikovaný společností Cisco Talos Intelligence Group, již infikoval více než 500 000 směrovačů a síťových skladovacích zařízení (NAS), z nichž mnohé jsou k dispozici malým podnikům a kanceláří. To, co tento virus dělá obzvláště nebezpečný - má tak - svolenou „konstantní“ schopnost ublížit, což znamená, že nezmizí pouze proto, že router bude restartován.

Jak odstranit virový v -vpnfilter.

Co je vpnfilter

Podle Symantec „Data ze Symantec Lure a senzory ukazují, že na rozdíl od jiných hrozeb IoT se zdá, že virus VPNFilter není skenován a snaží se infikovat všechna zranitelná zařízení po celém světě“. To znamená, že existuje určitá strategie a účel infekce. Jako potenciální cíle, Symantec definoval zařízení od Linksys, Mikrotik, Netgear, TP-Link a QNAP.

Jak tedy byla infikována zařízení? To jsou nevýhody v softwaru nebo hardwaru, které vytvářejí druh backdoru, skrze který může útočník narušit provoz zařízení. Hackeři používají standardní jména a výchozí hesla k infikování zařízení nebo získávání přístupu prostřednictvím známé zranitelnosti, která měla být opravena pomocí pravidelných aktualizací softwaru nebo firmwaru. Jedná se o stejný mechanismus, který vedl k hromadným poruchám z Equifaxu v loňském roce, a to je možná největší zdroj kybernetického vkuluity!

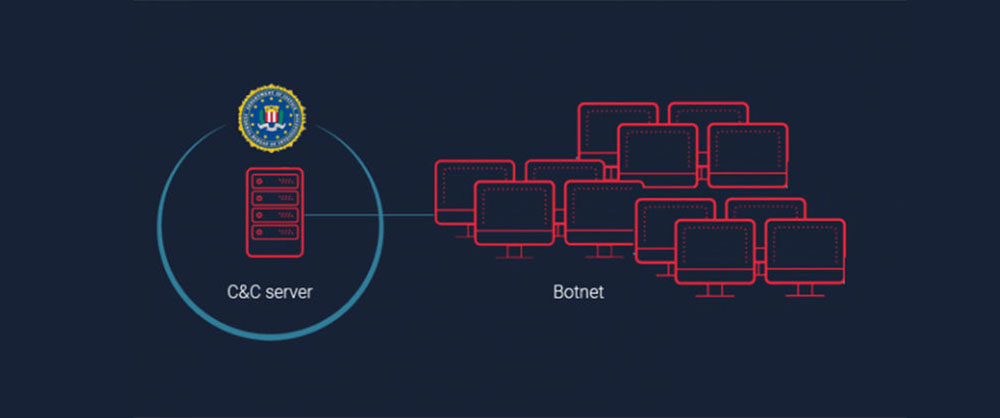

Není také jasné, kdo jsou tito hackeři a jaké jejich úmysly. Existuje předpoklad, že je naplánován velký útok, díky kterému budou infikovaná zařízení zbytečná. Hrozba je tak rozsáhlá, že nedávno ministerstvo spravedlnosti a FBI oznámily, že soud se rozhodl zabavit zařízení podezřelá z hackování. Rozhodnutí soudu pomůže identifikovat zařízení, porušit schopnost hackerů unést osobní a další důvěrné informace a provádět podvratné kybernetické útoky Trojan Vpnfilter.

Jak virus funguje

VPNFILTER používá velmi složitou metodu infekce dvou fází, jejímž účelem je, aby se váš počítač stal obětí průzkumných dat a dokonce i popisových operací. První fáze viru zahrnuje restart routeru nebo koncentrátoru. Vzhledem k tomu, že škodlivý VPNFilter je primárně zaměřen na směrovače, jakož i na další zařízení související s internetem, jakož i na malware v Mirai, může se to stát v důsledku automatického útoku botanové sítě, což není implementováno jako výsledek Úspěšný kompromis centrálních serverů. Infekce nastává pomocí exploit, což způsobuje restart inteligentního zařízení. Hlavním cílem této fáze je získat částečnou kontrolu a umožnit nasazení 2. fáze po dokončení procesu načtení. Fáze 1 fáze 1:

- Nahraje fotografii z Photobucket.

- Spuštění průzkumníků a metadata se používají k volání IP adres.

- Virus je připojen k serveru a načte škodlivý program, poté jej automaticky provádí.

Podle vědců, protože samostatné adresy URL s první fází infekce jsou knihovny falešných uživatelů fotografických objektů:

- Com/uživatel/nikkireed11/knihovna

- Com/uživatel/kmila302/knihovna

- Com/uživatel/lisabraun87/knihovna

- Com/user/eva_green1/knihovna

- Com/uživatel/monicabelci4/knihovna

- Com/uživatel/katyperry45/knihovna

- Com/uživatel/saragray1/knihovna

- Com/uživatel/Millerfred/knihovna

- Com/uživatel/jenifraniston1/knihovna

- Com/uživatel/amandaseyyfreed1/knihovna

- Com/uživatel/suwe8/knihovna

- COM/User/Bob7301/knihovna

Jakmile je zahájena druhá fáze infekce, skutečné schopnosti škodlivého VPNFilter se stanou rozsáhlejším. Zahrnují použití viru v následujících akcích:

- Se připojuje k serveru C&C.

- Provádí tor, p.S. a další pluginy.

- Provádí škodlivé akce, které zahrnují sběr dat, příkazy, úložiště, správu zařízení.

- Schopné provádět samo -destrukční činnosti.

Spojené s druhou fází IP adres infekce:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Kromě těchto dvou fází vědci v oblasti kybernetické bezpečnosti v Cisco Talos také uvedli server 3. fáze, jehož účel je stále neznámý.

Zranitelné směrovače

Ne každý router může trpět vpnfilterem. Symantec podrobně popisuje, které směrovače jsou zranitelné. K dnešnímu dni je VPNFilter infikovat Linksys, Mikrotik, Netgear a TP-Link směrovače a také síťové připojení (NAS) QNAP. Tyto zahrnují:

- Linksys E1200

- Linksys E2500

- LINKSYS WRVS4400N

- Mikrotik router (pro směrovače s cloudovým jádrem verze 1016, 1036 a 1072)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- Další zařízení NAS QNAP se softwarem QTS

- TP-Link R600VPN

Pokud máte některá z výše uvedených zařízení, zkontrolujte stránku podpory vašeho výrobce a získejte aktualizace a tipy na odstranění VPNFilter. Většina výrobců již má aktualizaci firmwaru, která by vás měla plně chránit před vektory útoků vpnfilter.

Jak zjistit, že router je nakažen

Je nemožné určit stupeň infekce routeru dokonce pomocí antiviru Kaspersky. Itshnoves všech předních světových společností tento problém ještě nevyřešil. Jediná doporučení, která mohou prozatím navrhnout, je resetovat zařízení do továrního nastavení.

Bude se restartovat router pomůže zbavit se infekce vpnfilter

Rekvalifikace routeru pomůže zabránit vývoji viru pouze prvních dvou fází. Stále zůstane stopy malwaru, který router postupně infikuje. Resetujte zařízení na nastavení továrny pomůže vyřešit problém.

Jak smazat vpnfilter a chránit router nebo NAS

V souladu s doporučeními Symantec je nutné restartovat zařízení a poté okamžitě použít jakékoli akce pro aktualizaci a blikání. Zní to jednoduše, ale opět nedostatek neustálé aktualizace softwaru a firmwaru je nejčastější příčinou Cybercus. Netgear také radí uživatelům jejich zařízení, aby odpojili jakékoli možnosti dálkového ovládání. Linksys doporučuje restartovat svá zařízení alespoň jednou za několik dní.

Jednoduché čištění a resetování routeru ne vždy úplně eliminuje problém, protože škodlivý software může představovat složité hrozbu, která může hluboce zasáhnout objekty firmwaru pro váš router. Proto je prvním krokem zkontrolovat, zda byla vaše síť ohrožena tímto škodlivým programem. Vědci společnosti Cisco to důrazně doporučují provedením následujících kroků:

- Vytvořte novou skupinu hostitelů s názvem „Vpnfilter C2“ a vytvořte ji pod vnějšími hostiteli prostřednictvím Java UI.

- Poté potvrďte, že skupina si vyměňuje data kontrolou „kontaktů“ samotné skupiny na vašem zařízení.

- Pokud neexistuje žádný aktivní provoz, vědci radí správcům sítě, aby vytvořili typ vypnutí signálu, který vytvořením události a výběrem hostitele ve webovém rozhraní uživatele upozorní, jakmile dojde k provozu v hostitelské skupině.

Právě teď musíte restartovat router. Chcete -li to provést, stačí jej vypnout ze zdroje energie po dobu 30 sekund a poté jej připojte zpět.

Dalším krokem bude resetování nastavení routeru. Informace o tom, jak to udělat, najdete v příručce v krabici nebo na webových stránkách výrobce. Když znovu načtete router, musíte se ujistit, že jeho verze firmwaru je poslední. Opět kontaktujte dokumentaci připojenou ke routeru a zjistěte, jak ji aktualizovat.

DŮLEŽITÉ. Pro správu nikdy nepoužívejte uživatelské jméno a výchozí heslo. Všechny směrovače stejného modelu použijí toto jméno a heslo, což zjednodušuje změnu v nastavení nebo instalaci škodlivého.Nikdy nepoužívejte internet bez silné brány brány. V ohrožení serverů FTP, serverů NAS, Servery PLEX. Nikdy nenechávejte vzdálenou správu zahrnutí. To může být výhodné, pokud často jste daleko od vaší sítě, ale toto je potenciální zranitelnost, kterou může každý hacker použít. Vždy držte krok s nejnovějšími událostmi. To znamená, že musíte pravidelně kontrolovat nový firmware a přeinstalovat, jakmile jsou aktualizace vydávány.

Zda je nutné zrušit nastavení routeru, pokud moje zařízení chybí v seznamu

Databáze ohrožených směrovačů se obnovuje denně, takže rastrový výboj musí být prováděn pravidelně. Stejně jako zkontrolujte aktualizace firmwaru na webových stránkách výrobce a sledujte jeho blog nebo zprávy v sociálních sítích.

- « Server má sběrnice v PUBG - Příčiny chyb a způsobů, jak jej vyloučit

- Kontaktujte blokování v telegramu »