Jak vyřešit problém šifrovacích chyb CREDSSP

- 4377

- 934

- MUDr. Atila Brázdil

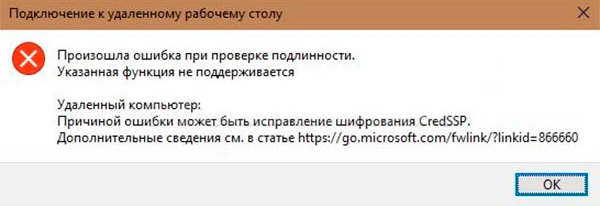

Na jaře roku 2018 začali uživatelé Windows čelit chybě, která se dříve nesetkala.

Brzy vyšlo najevo, že zpráva „Encryption Oracle Remediations“ vznikla při pokusu o připojení klientského počítače se vzdáleným strojem, a k tomu došlo za následujících okolností:

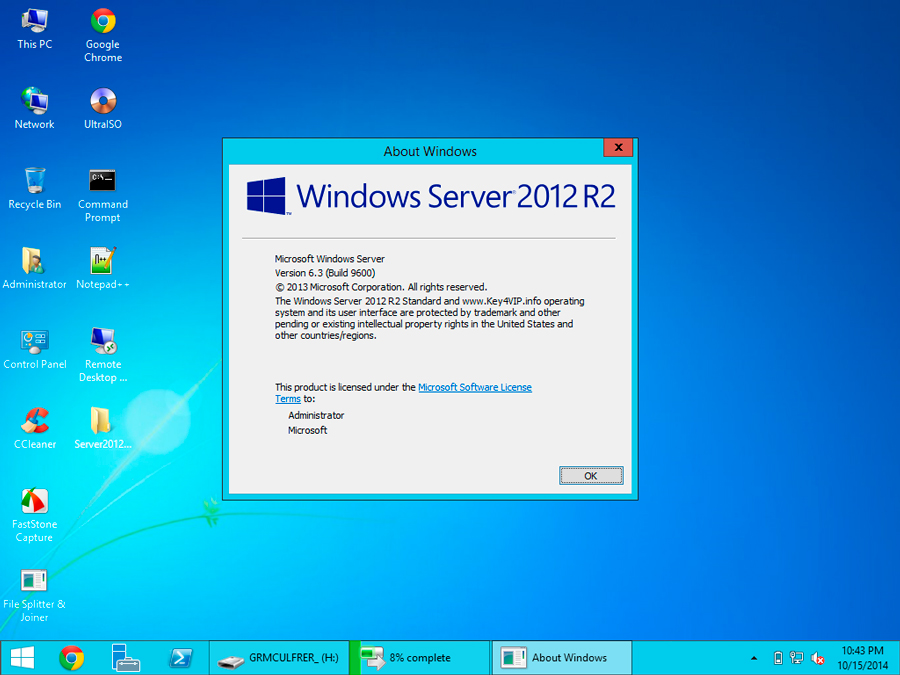

- Připojení ke vzdálenému stroji se provádí z počítače, na kterém byla nedávno nainstalována relativně stará Windows (server 2012, „deset“ sestavy 1803 a níže, server 2016), protože neexistují žádné aktualizace bezpečnosti, které byly zveřejněny později;

- Připojení dochází ke serveru, kde chybí výše uvedené aktualizace;

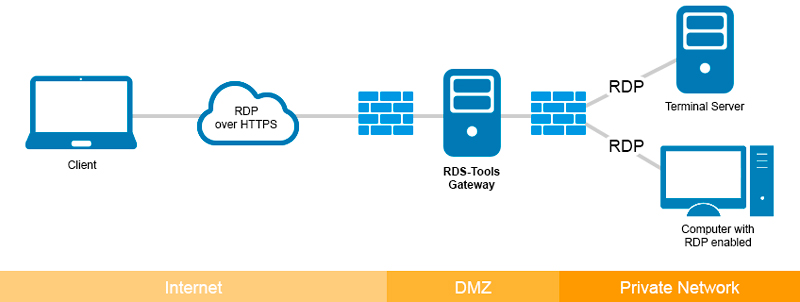

- Při připojení jsou fondy protokolu RDP zamčeny se vzdáleným počítačem z důvodu nedostatku potřebné opravy na klientském počítači.

Zvažte příčiny chyby a jak opravit situaci.

Proč je chyba CredSSP

Již tedy víme, že v mnoha verzích Windows (Opmělí serveru 2016/2012/2008, s výjimkou roku 2013, stejně jako klienty, počínaje 7) bez nainstalovaných kumulativních záplat, pokud se snažíte spojit se vzdáleným PC Podle RDS/RDP může nastat problém připojení vzdálené plochy.

Jinými slovy, se vzdáleným připojením k počítači během postupu autentizace šifrování došlo k chybě CredSSP, jejíž příčinou může být nekonzultaci šifrovacích protokolů. Je to proto, že jeden z vozů (klient nebo vzdálený) neinstaloval příslušné aktualizace, které byly zveřejněny po březnu 2018.

Tehdy začala společnost Microsoft distribuovat aktualizaci zaměřenou na ochranu identifikované zranitelnosti protokolu CREDSSP, což ohrožuje pravděpodobnost vzdáleného provedení kódu útočníky. Technické údaje o problému jsou uvedeny dostatečně podrobně v bulletinu CVE2018-0886. O dva měsíce později byla vydána další aktualizace, která byla zavedena ve výchozím nastavení zákaz možnosti, že zákaznický počítač Windows bude kontaktovat vzdálený server, pokud má verzi protokolu CREDSSSP, nebyla propagována pochodní aktualizací.

To znamená, že pokud máte klientská okna včas, mohou aktualizace nainstalované včas a pokusíte se spojit se vzdálenými servery, na nichž na jaře 2018 nedošlo k žádným aktualizacím zabezpečení, takové pokusy skončí vyloučením. Současně klientský stroj obdrží zprávu o nemožnosti provádění vzdáleného připojení typu CremsSP.

Důvodem chyby tedy může být korekce vývojářů šifrovacího protokolu CREDSSP, který se objevil v důsledku uvolnění následujících aktualizací:

- Pro verzi serveru 2008 R2 a „Seven“ - KB4103718;

- pro WS 2016 - KB4103723;

- Pro WS 2012 R2 a Windows 8.1 - KB4103725;

- pro sestavení „desítky“ 1803 - KB4103721;

- pro sestavu Windows 10 1609 - KB4103723;

- pro sestavení „desítky“ 1703 - KB4103731;

- Pro W10 Build 1709 - KB4103727.

Uvedený seznam označuje počet aktualizací zveřejněných v květnu 2018, v současné době je nutné nainstalovat více čerstvých balíčků akumulativních (také se nazývají kumulativní) aktualizace. Tuto operaci lze provést několika způsoby. Například odkazování na službu Windows Update na základě serverů vývojářů nebo pomocí místního serveru WSUS. Nakonec si můžete ručně stáhnout potřebné bezpečnostní vzorce prostřednictvím katalogu Microsoft Update (jedná se o katalog aktualizace Vindodes).

Zejména pro vyhledávání aktualizací vašeho počítače, na kterém je nainstalována „tucet“ sestavy 1803, by v květnu 2020 měl dotaz na vyhledávání mít následující pohled: Windows 10 1803 5/*/2020.

Způsoby, jak problém vyřešit

Z této situace jsou dvě cesty. Jak je snadné hádat, jedním z nich je odstranění bezpečnostních aktualizací na klientském počítači nainstalovaném po březnu 2018. Takový krok je samozřejmě považován za velmi riskantní a důrazně se nedoporučuje, protože existují i jiná řešení problému. Ale je to nejjednodušší provést a lze jej použít k pokusu o jednorázový pokus o přístup ke vzdálenému stroji.

Nyní se podívejme na alternativní „správné“ možnosti pro opravu chyby, ke které dochází při kontrole autentičnosti CremsSp.

Jedním z nich je deaktivaci (jednorázové) postup pro kontrolu verze CREDSSP na vzdáleném počítači při pokusu o připojení RDP. V tomto případě zůstanete chráněni, opravy zůstávají stanoveny, existuje riziko pouze během komunikační relace.

Algoritmus akcí:

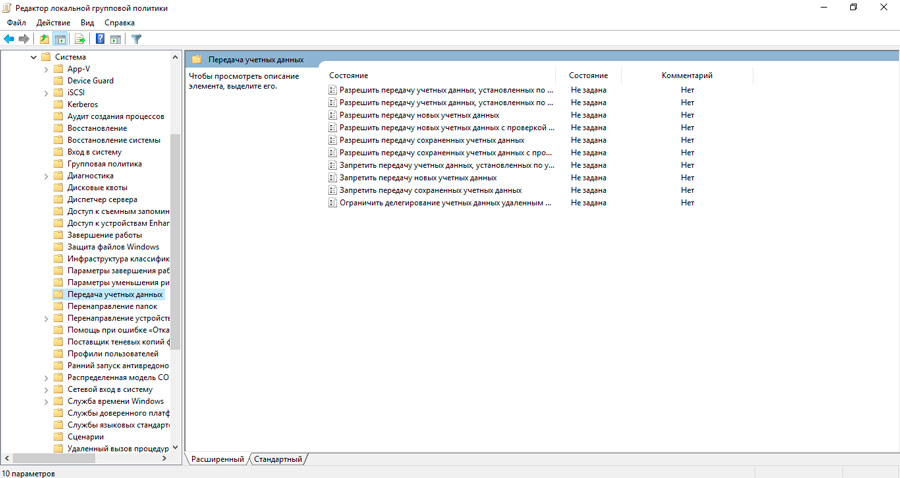

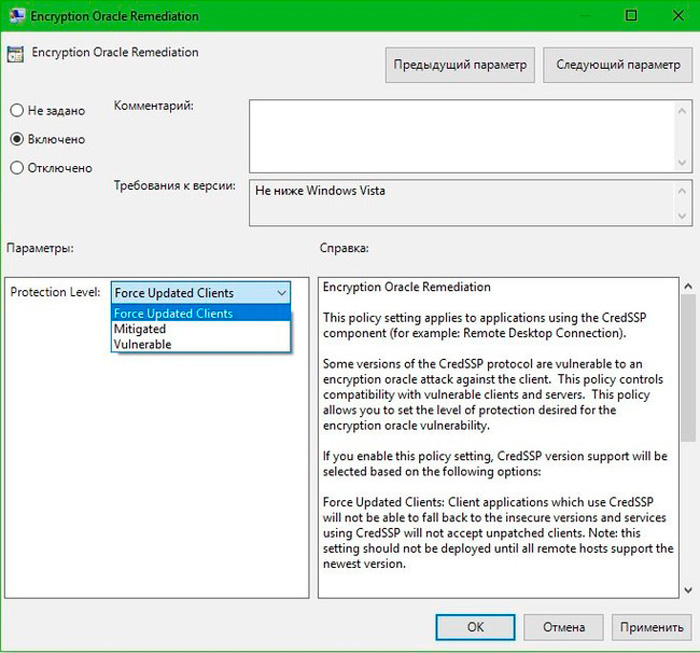

- Spusťte v konzole „Perform“ Gpedit.MSC (postavený -v editoru místního GPO);

- Přejdeme na kartu Konfigurace počítače, vyberte položku správních šablon, poté přejděte na kartu Systém a poté - na delegaci pověření. Na Rusfied Windows bude plná cesta vypadat následovně: karta „Konfigurace počítače“/karta „Administrativní šablony“/Karta nabídky nabídek

- V seznamu politiků hledáme linku pro škrtící se oracle, klikneme na něj a zapněte volič politiky v pozici povoleného/„inkluzivního“ a v seznamu, který se objeví, vybereme zranitelnou linii (ponechání zranitelnost));

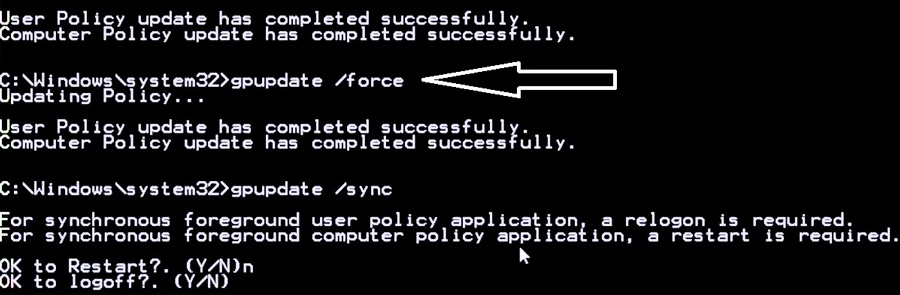

- Spusťte konzoli a proveďte „proveďte“ příkaz Gpupdate /Force (nucená aktualizace politika) a dokončíme postup pro odpojení oznámení o úpravě politiky místní skupiny;

- Zkuste se připojit ke vzdálenému počítači.

Vypnutí zásad EncryptionOraclemenEmedion umožní vašemu počítači připojit se dokonce k nestabilním vzdáleným počítačům a serverům bez nových aktualizací zabezpečení.

POZORNOST. Připomeňme, že tento způsob eliminace šifrovacích chyb CredSSP v systému Windows se nedoporučuje pro neustálé používání. Je lepší informovat administrátora o vzdáleném stroji o problému nekonzistentnosti šifrovacích protokolů pro instalaci příslušných aktualizací.Zvažte, jak funguje politika EOR. Má tři úrovně ochrany proti zranitelnosti protokolu CREDSSP v nepřítomnosti záplat:

- Aktualizované Clents Force - Základní úroveň ochrany, úplný zákaz připojení ze vzdáleného počítače pro připojení klientských počítačů bez nainstalovaných aktualizací. Tato zásada je zpravidla aktivována po úplné aktualizaci v celé síťové infrastruktuře, tj. Po instalaci nových aktualizací na všech síťových stanicích souvisejících se sítí, včetně serverů, ke kterým se provádí vzdálené připojení.

- Zmírněno - Tato úroveň ochrany blokuje jakékoli pokusy o připojení k serverům, na nichž není protokol CREDSSP správný. Zároveň nejsou ovlivněny všechny ostatní služby CremsSP.

- Zranitelná - minimální úroveň je šitá, která odstraní zákaz vzdáleného přístupu k stroji RDP, pokud existuje zranitelná verze CremSSSP.

Všimněte si, že u některých klientských vozů (například domácí verze Windows) není editor místního politika ve shromáždění zahrnut. V tomto případě je provádění změn, které vám umožní zapojit se do vzdálených strojů bez prodloužených aktualizací na straně serveru, prováděno ručně úpravou registru.

Chcete -li to provést, představte řádek do konzoly řádek:

Reg přidat hkml \ software \ Microsoft \ Windows \ CurrentVersion \ Hlaviny \ System \ Creditssp \ Parametry /V PovolceCryptionOracle /T reg_dword /d 2

Tento postup lze použít na všechny pracovní stanice pomocí GPO domény (spuštění konzoly - GPMC.MSC), nebo můžete použít skript PowerShell (pro získání seznamu pracovních stanic patřících do této domény můžete použít příkaz Get-DComputer, který je součástí RSAT-OP-POWERSHELL) podle následujícího obsahu:

Import-module Actineinerectory

$ Pss = (get -dcomputer -filter *).DNSHostName

Foreach ($ počítač v $ pcs)

Invoke -Command -Computarme $ počítač -scriptblock

Reg přidat hklm \ software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ Creditssp \ Parametry /V PovolceCryptionOracle /T reg_dword /d 2

Abychom se však vyhnuli zbytečnému riziku, je nutné ihned po připojení ke vzdálenému stroji, pokud existují vhodná práva k nastavení aktuálních aktualizací pomocí služby Windows Aktualizace (měla by být zapnuta). Tuto operaci lze provést ručně stažením čerstvých kumulativních aktualizací a provedením jejich instalace v souladu s algoritmem zadaným dříve.

Pokud chcete opravit chybu šifrování CREDSSP na oknech XP/Server 2003, která nejsou v současné době podporována, ale kvůli určitým okolnostem, které jste použili, musí všechny tyto stroje propíchnout vložený Posroody 2009.

DŮLEŽITÉ. Po úspěšném pokusu kontaktovat server, nainstalovat kumulativní záplaty na něj a restartování serveru nezapomeňte splnit reverzní transformace v zásadách klienta a nastavit hodnotu v zásadách ForceupdatedClents ve výchozím nastavení nebo nahradit hodnotu klíče povolených. 2 ke zdroji 0. Znovu tedy budete chránit svůj počítač před zranitelností, která je spojena s připojením URDP, čímž vytvoříte korekci šifrování Cretssp.Nezmínili jsme další scénář chybné zprávy „Encryption Oracle Remedion“ - když je vše v pořádku se vzdáleným serverem a klientský počítač se ukáže být nekompatibilní. Nastane se, pokud je politika aktivována na vzdáleném stroji, který blokuje pokusy o vytvoření spojení s inkorgovanými klientskými počítači.

V tomto případě není nutné odstranit aktualizace zabezpečení na klientovi. Pokud máte neúspěšný pokus kontaktovat server, měli byste zkontrolovat, kdy naposledy došlo k instalaci kumulativních aktualizací zabezpečení zákaznického počítače. Můžete provést kontrolu pomocí modulu PswindowsUpdate a také dokončením příkazu v konzole:

GWMI Win32_QuickFixEngineering | Seřazení nainstalované na -desk

Pokud je datum poměrně staré (volitelné do března 2018), nainstalujte nejnovější kumulativní aktualizaci pro vaši verzi Windows.

- « Způsoby, jak vypnout automatické načítání na Windows

- Co dělat, když Windows 10 visí kvůli procesu instalačního pracovníka modulů »