Wannacry Epidemic Odpovědi na časté otázky a odsuzování blud uživatelů

- 1113

- 304

- Mgr. Kim Doleček

Obsah

- Je „ďábel“ je opravdu hrozný

- Jak se šíří Wannacry

- Kdo je ohrožen útokem Wannacry a jak se před ním chránit

- Jak virus funguje, co je šifrováno

- Co dělat, když WannaCry již počítač nakazil

- Jak dále žít tento život

A o skutečnosti, že fragmentární informace nedávají úplné porozumění situaci, vyvolávají spekulace a odejdou po sobě více otázek než odpovědí. Abychom zjistili, co se ve skutečnosti děje, komu a co ohrožuje, jak chránit před infekcí a jak dešifrovat soubory poškozené Wannacry.

Je „ďábel“ je opravdu hrozný

Nechápu, jaký druh rozruchu kolem Wannacry? Existuje mnoho virů, nové se objevují neustále. A tohle je zvláštní?

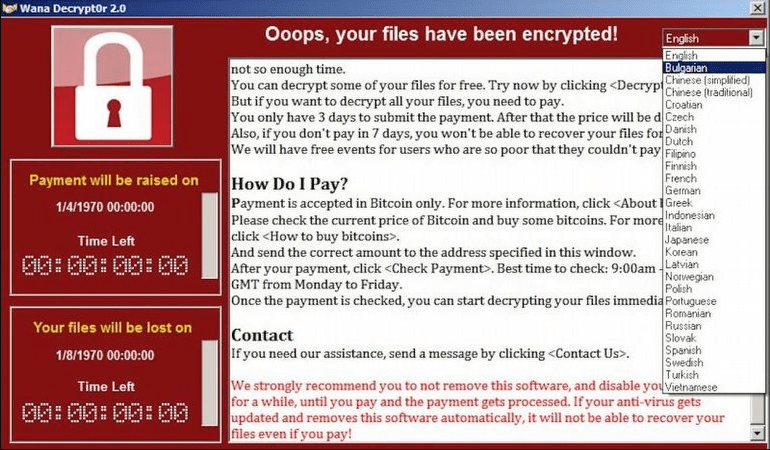

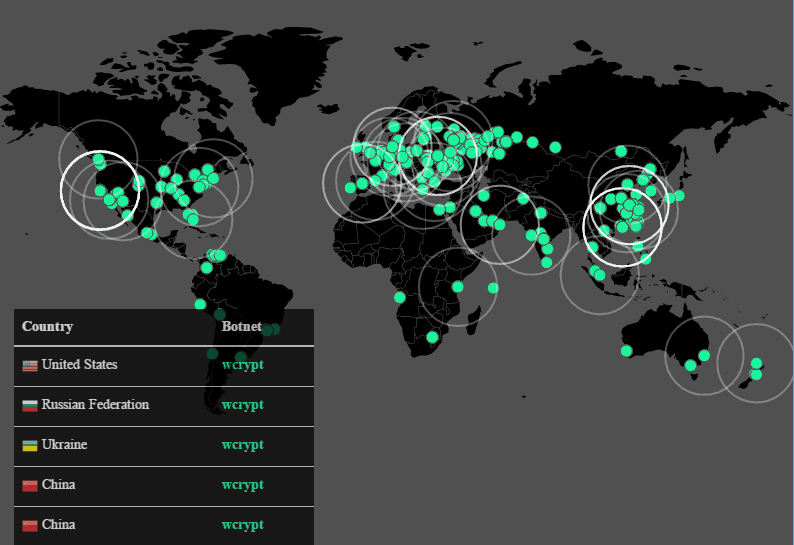

Wannacry (jiná jména Wanacrypt0r, Wana decrypt0r 2.0, Wannacrypt, Wncry, WCRY) - ne zcela obyčejná kybernetická nula. Důvodem jeho smutné slávy je obrovské způsobené poškození. Podle Europolu porušil práci více než 200 000 počítačů provozujících okna ve 150 zemích světa a škody, že jejich majitelé utrpěli více než 1 000 000 000 USD. A to je pouze v prvních 4 dnech distribuce. Většina obětí - v Rusku a Ukrajině.

Vím, že viry pronikají do PC prostřednictvím stránek pro dospělé. Takové zdroje nenavštěvuji, takže mi nic neohrožuje.

Virus? Mám také problém. Když viry začnou na mém počítači, spustím nástroj *** a po půl hodině je všechno v pořádku. A pokud to nepomůže, přeinstaluji Windows.

Virus viru - Discord. WannaCry - Trojan Monitor, síťový červ, který se může šířit prostřednictvím místních sítí a internetu z jednoho počítače do druhého bez účasti člověka.

Většina škodlivých programů, včetně šifrování, začne fungovat až poté, co uživatel „spolkne návnadu“, tj. Kliknutí na odkaz, otevřete soubor atd. Str. A Aby se nakazilo Wannacry, není třeba vůbec nic dělat!

Jednou na počítači s Windows, malware v krátké době šifruje většinu uživatelských souborů, po které zobrazuje zprávu vyžadující výkupné 300–600 $, která musí být převedena do zadané peněženky do 3 dnů. V případě zpoždění hrozí dešifrování souborů nemožné po 7 dnech.

Zároveň škodlivé hledají mezery pro proniknutí jiných počítačů, a pokud to najde, infikuje celou místní síť. To znamená, že zálohovací kopie souborů uložených na sousedních strojích se také stanou nepoužitelnými.

Odstranění viru z počítače nevede k dešifrování souborů! Přeinstalování operačního systému - také. Naopak, když s infekcí břidlice vás obě tyto akce mohou připravit o příležitost obnovit soubory, i když existuje platný klíč.

Takže ano, „ďábel“ je docela hrozný.

Jak se šíří Wannacry

Všichni lžeš. Virus může proniknout do mého počítače, pouze pokud si ho stáhnu. A jsem ostražitý.

Mnoho škodlivých programů je schopno infikovat komponenty (a mobilní zařízení, mimochodem) prostřednictvím zranitelnosti - chyby v kódu komponent operačního systému a programů, které otevírají kybernetickou společnost příležitost používat vzdálený stroj pro své vlastní účely. Zejména WannaCry se šíří přes 0denní zranitelnost v protokolu SMB (zranitelnosti nulových dnů se nazývají chyby, které nebyly opraveny v době jejich provozu škodlivým/špionážím).

To znamená, že infikování počítače se štěpcem, stačí dvě podmínky:

- Připojení k síti, kde jsou další infikovaná vozidla (internet).

- Přítomnost v systému výše uvedené mezery.

Odkud tato infekce pochází? To jsou triky ruských hackerů?

Podle některých zpráv (neodpovídám na spolehlivost), mezera v síťovém protokolu SMB, která slouží pro právní vzdálený přístup k souborům a tiskárnám ve Windows, byla první, kdo objevil americkou národní bezpečnostní agenturu. Místo toho, aby ji nahlásili v Microsoftu, aby tam opravili chybu, se rozhodli ji použít sami a vyvinout vykořisťování (program, který využívá zranitelnost).

Následně byla tato exploze (kódové jméno EternalBlue), které nějakou dobu sloužilo k proniknutí počítačů bez znalosti majitelů, ukradena hackery a vytvořila základ vytváření vydírání WannaCry. To znamená, že díky ne zcela legálním a etickým jednáním americké státní stavby se virus -painters dozvěděli o zranitelnosti.

Autorství šifrování rozhodně není zavedeno.

Zakázal jsem instalaci aktualizací Okna. Nafig je nutný, když všechno funguje bez nich.

Důvodem tak rychlého a velkého rozpětí epidemie je absence „opravy“ v té době - aktualizace Windows, která může zavřít mezeru Wanna Cry. Protože to vyvinout, trvalo to čas.

Dnes taková oprava existuje. Uživatelé, kteří jej aktualizují, jej automaticky přijali v prvních hodinách po vydání. A ti, kteří věří, že aktualizace nejsou potřeba, jsou stále ohroženi infekcí.

Kdo je ohrožen útokem Wannacry a jak se před ním chránit

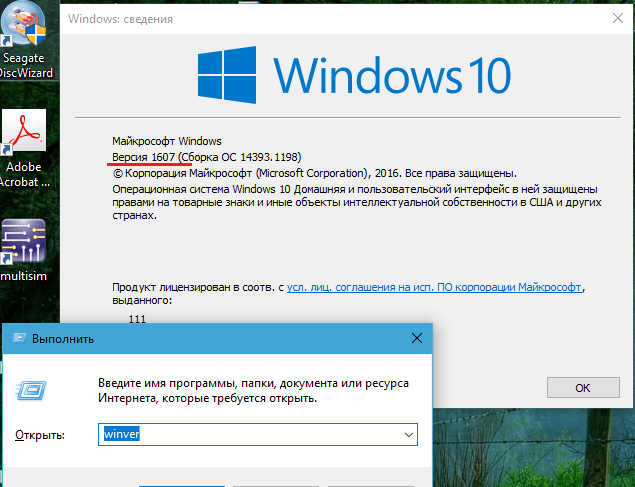

Pokud vím, více než 90% infikovaných počítačů Wannacry, pracoval pod kontrolou Windows 7. Mám „tucet“, což znamená, že mi nic neohrožuje.

Nebezpečí infekce WannaCry podléhají všem operačním systémům, které používají síťový protokol SMB V1. Tento:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Zákaz v síti je dnes riskován uživateli systémů, na nichž není nainstalován Aktualizace kritického zabezpečení MS17-010 (K dispozici ke stažení zdarma od TechNet.Microsoft.Com, ke kterému je odkaz zobrazen). OSPES pro Windows XP, Windows Server 2003, Windows 8 a další nepodporované OSS lze stáhnout Z této stránky podpora.Microsoft.Com. Popisuje také metody kontroly přítomnosti ukládací aktualizace.

Pokud neznáte verzi OS v počítači, klikněte na kombinaci klíčů Win+R a proveďte Winver.

Pro posílení ochrany, stejně jako pokud není možné systém nyní aktualizovat, poskytuje Microsoft pokyny pro dočasné vypnutí verze SMB 1. Oni jsou Tady A Tady. Navíc, ale ne nutně se můžete zavřít přes port TCP Firewall 445, který slouží SMB.

Mám nejlepší antivirus na světě ***, můžu s ním dělat cokoli a nebojím se ničeho.

Distribuce Wannacry může nastat nejen výše uvedeného způsobu, který je vydáván, ale také obvyklými způsoby -prostřednictvím sociálních sítí, e -nakažlivých a phishingových webových zdrojů atd. D. A takové případy existují. Pokud stahujete a spustíte škodlivý program ručně, pak ani antivirové ani záplaty, které pokrývají zranitelnosti, ušetří před infekcí.

Jak virus funguje, co je šifrováno

Ano, nechte ho šifrovat, co chce. Mám přítele programátora, on mi bude dešifrovat všechno. V extrémních případech najdeme klíčovou metodu.

No, šifrujte několik souborů a co? To mi nezastaví pracovat na mém počítači.

Bohužel to nebude dešifrovat, protože nebudou existovat způsoby, jak hacknout šifrování RSA-2048, které používá Wanna Cry, a neobjeví se v dohledné budoucnosti. A nebude šifrovat několik souborů, ale téměř všechny.

Nebudu podrobný popis práce zloby, která má zájem, se může seznámit s jeho analýzou, například v blogu Microsoft Matt Suiche Expert Blog. Všimnu si jen těch nejvýznamnějších bodů.

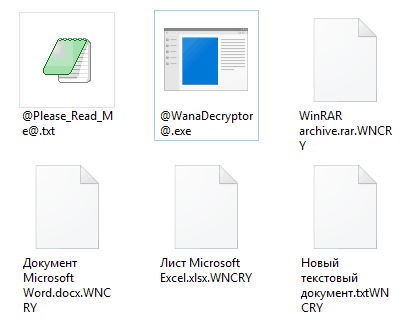

Soubory s rozšířeními jsou podrobeny šifrování: .Doc, .Docx, .XLS, .Xlsx, .Ppt, .Pptx, .PST, .OST, .MSG, .EML, .VSD, .VSDX, .Txt, .CSV, .RTF, .123, .Wks, .WK1, .PDF, .DWG, .OneToc2, .Snt, .JPEG, .JPG, .Docb, .Docm, .TEČKA, .Dotm, .Dotx, .Xlsm, .Xlsb, .Xlw, .Xlt, .Xlm, .XLC, .Xltx, .Xltm, .Pptm, .Hrnec, .PPS, .PPSM, .PPSX, .PPAM, .Potx, .Potm, .Edb, .HWP, .602, .SXI, .STI, .SLDX, .Sldm, .Sldm, .Vdi, .VMDK, .VMX, .GPG, .Aes, .OBLOUK, .Paq, .BZ2, .TBK, .Bak, .DEHET, .TGZ, .GZ, .7Z, .RAR, .Zip, .Záloha, .ISO, .VCD, .BMP, .PNG, .Gif, .DRSNÝ, .CGM, .Tif, .Tiff, .Nef, .PSD, .Ai, .Svg, .DJVU, .M4U, .M3U, .Střední, .WMA, .Flv, .3G2, .MKV, .3gp, .MP4, .MOV, .Avi, .ASF, .MPEG, .VOB, .MPG, .WMV, .Fla, .SWF, .Wav, .mp3, .Sh, .Třída, .sklenice, .Jáva, .RB, .ASP, .PHP, .JSP, .BRD, .Sch, .dch, .Ponořit, .Pl, .VB, .VBS, .PS1, .Netopýr, .CMD, .JS, .ASM, .h, .Pas, .Cpp, .C, .CS, .Suo, .SLN, .LDF, .MDF, .IBD, .Myi, .Myd, .Frm, .ODB, .DBF, .Db, .MDB, .Accdb, .SQL, .Sqletedb, .SQLite3, .ASC, .Lay6, .Položit, .MML, .SXM, .Otg, .ODG, .Uop, .Std, .SXD, .OTP, .ODP, .WB2, .Slk, .Dif, .STC, .SXC, .OTS, .ODS, .3DM, .Max, .3ds, .Uot, .Stw, .SXW, .Ott, .ODT, .PEM, .P12, .CSR, .CRT, .Klíč, .PFX, .Der.

Jak vidíte, zde jsou dokumenty, fotografie, video-audio, archivy a poštu a soubory vytvořené v různých programech ... Zlovred se snaží dosáhnout každého katalogu systému.

Šifrované objekty dostávají dvojí expanzi S wncry, Například „Dokument1.Doc.Wncry ".

Po šifrování virus zkopíruje spustitelný soubor do každé složky @[email protected] - Pravděpodobně pro dešifrování po výkupci, stejně jako textový dokument @Prosí[email protected] S uživatelskou zprávou.

Dále se snaží vyhladit stínové kopie a body pro zotavení Windows. Pokud UAC pracuje v systému, uživatel musí tuto operaci potvrdit. Pokud požadavek odmítnete, bude mít možnost obnovit data z kopií.

WannaCry přenáší šifrovací klíče do velitelských center umístěných v síti TOR a poté je odstraní z počítače. Pro hledání dalších zranitelných strojů prohledá místní síť a svévolné IP rozsahy na internetu a poté, co zjistil, proniká vše, co se může dostat.

Analytici dnes znají několik modifikací WannaCry s různými distribučními mechanismy a v blízké budoucnosti je nutné očekávat nové.

Co dělat, když WannaCry již počítač nakazil

Vidím, jak soubory mění rozšíření. Co se děje? Jak to zastavit?

Šifrování je ne -simultánní proces, i když ne příliš dlouhý. Pokud se vám to podařilo všimnout, než se na obrazovce objeví vydíraná zpráva, můžete část souborů uložit okamžitou vypnutím napájení počítače. Ne dokončení systému, ale Vytáhnutí vidlice ze zásuvky!

Při načítání oken v normálu bude šifrování pokračovat, takže je důležité tomu zabránit. Další spuštění počítače by mělo nastat buď v bezpečném režimu, ve kterém viry nejsou aktivní, nebo od jiného bootovacího nosiče.

Dále je váš úkol pro kopírování přežívajících souborů na odnímatelný disk nebo flash disk. Poté můžete přistoupit ke zničení bastarda.

Moje soubory jsou šifrovány! Virus pro ně vyžaduje výkupné! Co dělat, jak dešifrovat?

Dešifrování souborů po WannaCry je možné pouze v případě, že existuje tajný klíč, který útočníci slibují poskytnout, jakmile jim oběť převede množství výkupného. Takové sliby však nejsou téměř nikdy splněny: proč jsou distributoři škodlivých obtěžovat, pokud již dostali, že chtěli?

V některých případech můžete problém vyřešit bez výkupného. K dnešnímu dni byly vyvinuty 2 dekodéry WannaCry: Wannakey (autor Adrien Guinet) a Wanakiwi (autor Benjamin Delpy). První práce pouze ve Windows XP a druhá, vytvořená na základě prvního, je v systému Windows XP, Vista a 7 x86, jakož i v severních systémech 2003, 2008 a 2008R2 x86.

Algoritmus práce obou dekodérů je založen na hledání tajných klíčů v paměti šifrování procesu. To znamená, že pouze ti, kteří neměli čas na restartování počítače, mají šanci dešifrovat. A pokud ne příliš mnoho času po šifrování (paměť nebyla přepsána jiným procesem).

Takže, pokud jste uživatelem systému Windows XP-7 x86, první věcí, kterou byste měli udělat po objevení zprávy o výkupném, je vypnout počítač z místní sítě a internetu a založit dekodér Wanakiwi stažený na jiném zařízení. Před extrakcí klíče neprovádějte žádné jiné akce na počítači!

Můžete se seznámit s popisem práce dekodéru Wanakiwi v jiném blogu Matt Suiche.

Po dešifrování souborů spusťte antivirus, abyste odstranili zlo a nastavili náplast, která uzavírá způsoby jeho distribuce.

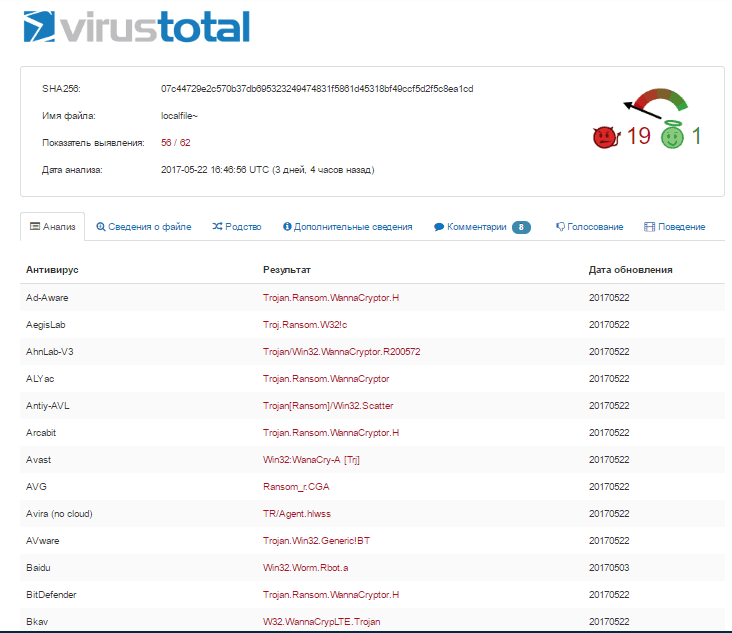

Dnes WannaCry uznává téměř všechny antivirové programy, s výjimkou těch, které nejsou aktualizovány, tak téměř jakékoli.

Jak dále žít tento život

Epidemie trojského opakovaného spuštění s vlastnostmi s vlastním pohonem zjistila svět překvapením. U všech druhů bezpečnostních služeb se ukázalo, že je stejně neočekávané jako nástup zimy 1. prosince pro komunální služby. Důvodem je nedbalost a možná. Důsledky - nenapravitelná ztráta a ztráty dat. A pro tvůrce škodlivých - motivace k pokračování ve stejném duchu.Podle analytiků Wanacry přinesl distributorům velmi dobrým dividendům, což znamená, že takové útoky budou opakovány. A ti, kteří byli nyní nosili, nemusí nutně nést. Samozřejmě, pokud se o to nebošíte předem.

Takže, abyste nemuseli nikdy plakat přes šifrované soubory:

- Neodplávejte nainstalovat aktualizace operačního systému a aplikací. To vás ochrání před 99% hrozeb, které se šíří skrze nezabalené zranitelnosti.

- Pokračujte v kontrole účtů - UAC.

- Vytvořte záložní kopie důležitých souborů a uložte je na jiném fyzickém médiu nebo nejlépe na několika. Je optimální používat distribuované databáze ukládání dat v podnikových sítích, domácí uživatelé mohou přijmout bezplatné cloudové služby, jako je Yandex Disk, Google Disk, OneDrive, Megasynk atd. D. Nenechávejte tyto aplikace spuštěny, když je nepoužíváte.

- Vyberte spolehlivé operační systémy. Windows XP není.

- Nainstalujte komplexní antivirus třídy internetové bezpečnosti a další ochranu proti vydírání, například Kaspersky Endpoint Security. Nebo analogy jiných vývojářů.

- Zvýšit gramotnost v protichůzení trojských shifer. Například prodejce antiviru DR.Web připravil školicí kurzy pro uživatele a administrátory různých systémů. Hodně užitečné a co je důležité, spolehlivé informace jsou obsaženy v blogech jiných vývojářů A/V.

A co je nejdůležitější: i když jste zraněni, nepřenesejte peníze útočníkům za dekódování. Pravděpodobnost, že budete oklamáni, je 99%. Kromě toho, pokud nikdo neplatí, bude vydírání obchodu bezvýznamné. Jinak se šíření takové infekce pouze poroste.

- « Blokování VK na Ukrajině Jak obnovit přístup a chránit své právo na informace

- Vyšší rychlost, více prostoru, jak vyměnit pevný disk na notebooku »